شبکه مشترک پرستوهای موساد و سلطنتطلبان +عکس

به گزارش پایگاه خبری 598، به نقل از مشرق: بامداد سوم تیر ۱۴۰۴ یعنی نقطه پایان یک جنگ ۱۲ روزه، کار به جایی رسیده بود که سران صهیونیست به عناصر خود گفتند: «بیعُرضهها! ما دیگر چه کار میتوانستیم برای شماها بکنیم که نکردیم؟ زمینهها را فراهم کردیم، بمباران کردیم، عدّهای را ترور کردیم، کشتیم؛ چرا کاری نمیکنید؟». این نکاتی بود که رهبر معظم انقلاب در سخنرانی تلویزیونی یکم مهر با مردم تاکید کردند.

زمینهچینیهای صهیونیستها برای عناصر سلطنتطلب و منافق از مدتها پیش تدارک دیده شده بود. در این چارچوب، رضا پهلوی در سال گذشته با دعوت مقامات رژیم صهیونیستی به تلآویو سفر کرد تا پرستیژ مبارزاتی علیه جمهوری اسلامی ایران برایش تصویرسازی شود.

پیشتر هم گیلا گاملیل، از عناصر رسانهای رژیم صهیونیستی، در گردهماییای در یکی از شهرهای اروپایی، جمعی از عوامل رسانهای ضدانقلاب را گرد هم آورد و وظایف آنان را تبیین نمود. اندکی بعد، افرادی شامل نوازنده، سردبیر، خبرنگار و بلاگر اینستاگرامی به صورت جداگانه به تلآویو اعزام شدند و مأموریت خود برای سفیدنمایی از رژیم صهیونیستی و فیلمبرداری از فضای آرام و سرسبز اراضی اشغالی را آغاز کردند.

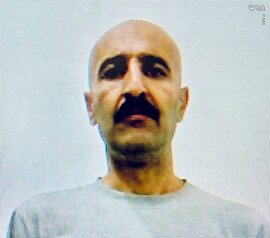

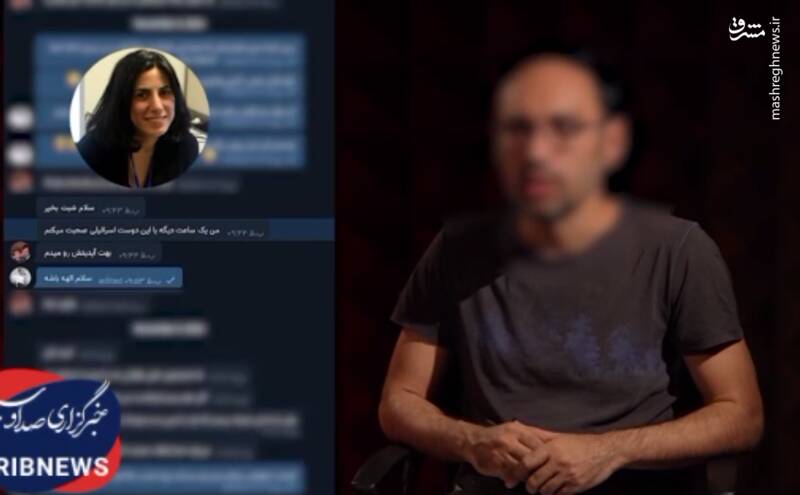

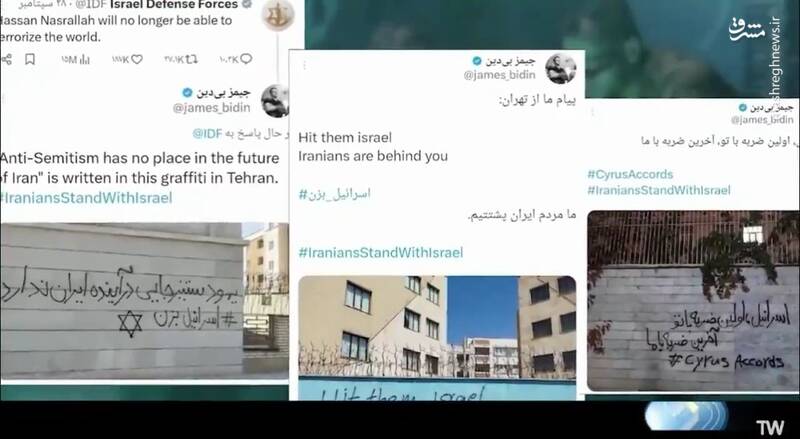

همزمان با این سفرها، سرویس موساد شروع به عضوگیری از بازماندگان فتنه ۱۴۰۱ کرد و با ارتباطگیری پرستوها با آنها، خواستار همکاری و سازماندهی خرابکاری در ایران شد. یکی از این افراد، امیرحسین موسوی، معروف به جیمز بیدین بود؛ او از لیدرهای اغتشاشات ۱۴۰۱ بود که با تاسیس اکانتهای جعلی، محتوای ساختارشکنانه و تحریککننده منتشر میکرد و به همین خاطر اعتماد مصی علینژاد و تعدادی از لیدرهای خارج از کشور را به خود جلب کرد و ارتباطات خود را با سرویسهای خارجی را مستحکم کرد. دستورالعملهای که به او دیکته شده بود، شامل خرابکاری در سطح شهر، آتش زدن اموال عمومی، راهبندان و شعارهای توهینآمیز بود که با جمع آوری این دستورات، ایده صد محله را به سرویسها پیشنهاد داد و برای اجرای آن مامور شد.

پس از شکست فتنه و بالاگرفتن اختلافات بین اپویسیون، سرویسهای صهیونی متوقف نشدند و با تمرکز بر رضا پهلوی و دیدار با او در تلآویو، سکرده جدید خود را به لیدرها معرفی کردند. از طرفی ظرفیت شبکه جیمز بیدین را هم غنیمت شمرده و با تغییر کاربری به سمت سلطنتطلبی و معرفی رضا پهلوی به عنوان آلترناتیو، ماموریت خود را تغییر دادند.

صهیونیستها ابتدا یک پرستوی استرالیایی را برای جذب بیشتر همکاریهای بیشتر جیمز بکار گرفتند. ماموریت اینبار حساستر بود و قرار بود شبکه جیمز بیدین، اماکن حساس نظامی و امنیتی کشور را به صورت میدانی شناسایی کرده و برای عامل موساد ارسال کنند. از سوی دیگر نیز به شبکه دستور دادند تا با دیوارنویسی، انتشار توئیت در فضای مجازی به زبان فارسی، خواستار حمله رژیم صهیونیستی به ایران شده و بیوطنی را عادیسازی کنند.

امیرحسین موسوی و همسرش در ۲۸ آذر ۱۴۰۳ در حالی که قصد سفر به جزیره کیش را داشتند در فرودگاه مهرآباد بازداشت شدند. شبنم حسینزاده همسر او دو هفته بعد با قرار وثیقه آزاد شد. موسوی نیز پیش از بازداشت به مدت شش ماه از سوی ضابطان پرونده تحت رصد بود و بازداشت او نتیجه اجرای یک عملیات مشترک امنیتی اطلاعات سپاه و فراجا بوده است.

اما این همه آن دستورالعملهای عناصر ضدانقلاب نبود و پشتپردهای گسترده در سطوح فضای مجازی داشت. برای آشنایی با این دستورکار باید پای روایت خبرنگاران موسسه کانادایی Citizen Lab و وبگاه خبری صهیونیست هاآرتص نشست که پرده از «یک عملیات نفوذ مبتنی بر هوش مصنوعی با هدف سرنگونی حکومت ایران» برداشتند. شاید با مطالعه شکست این عملیات، ابعاد آنفالو شدن نتانیاهو و ترامپ در صفحه اینستاگرام رضا پهلوی نیز روشنتر شود.

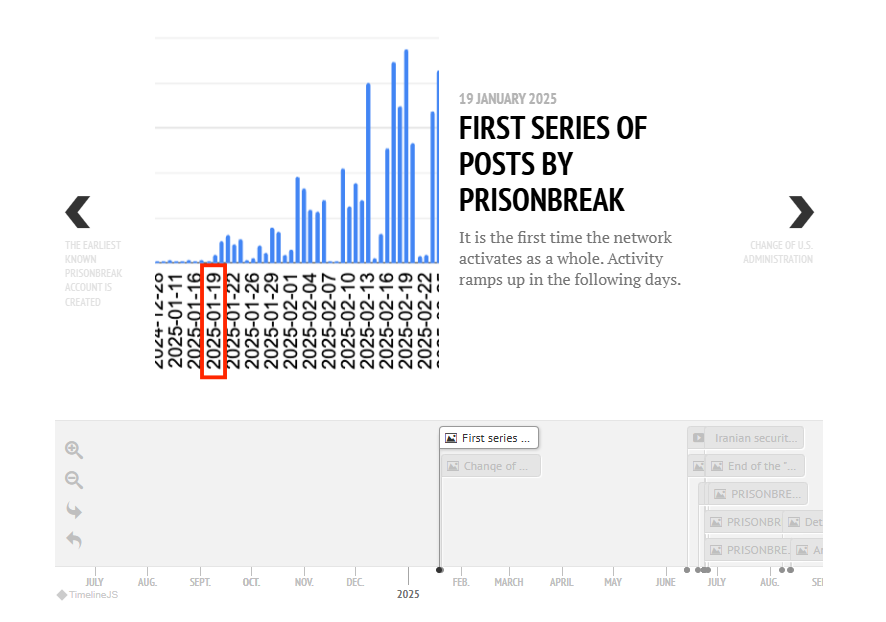

این گزارش که روز دوم اکتبر منتشر شده در ابتدا ادعا میکند که شواهد و مستندات آن در منابع باز عبری و فارسی قابل دسترسی است. اصل ماجرا این است که یک شبکه هماهنگ شامل بیش از ۵۰ حساب کاربری غیرواقعی یا inauthentic در ایکس یا توئیتر سابق، در حال اجرای عملیات مجازی و رسانهای هستند که نگارندگان این گزارش آن را PRISONBREAK - (فرار از زندان) توضیف کردهاند.

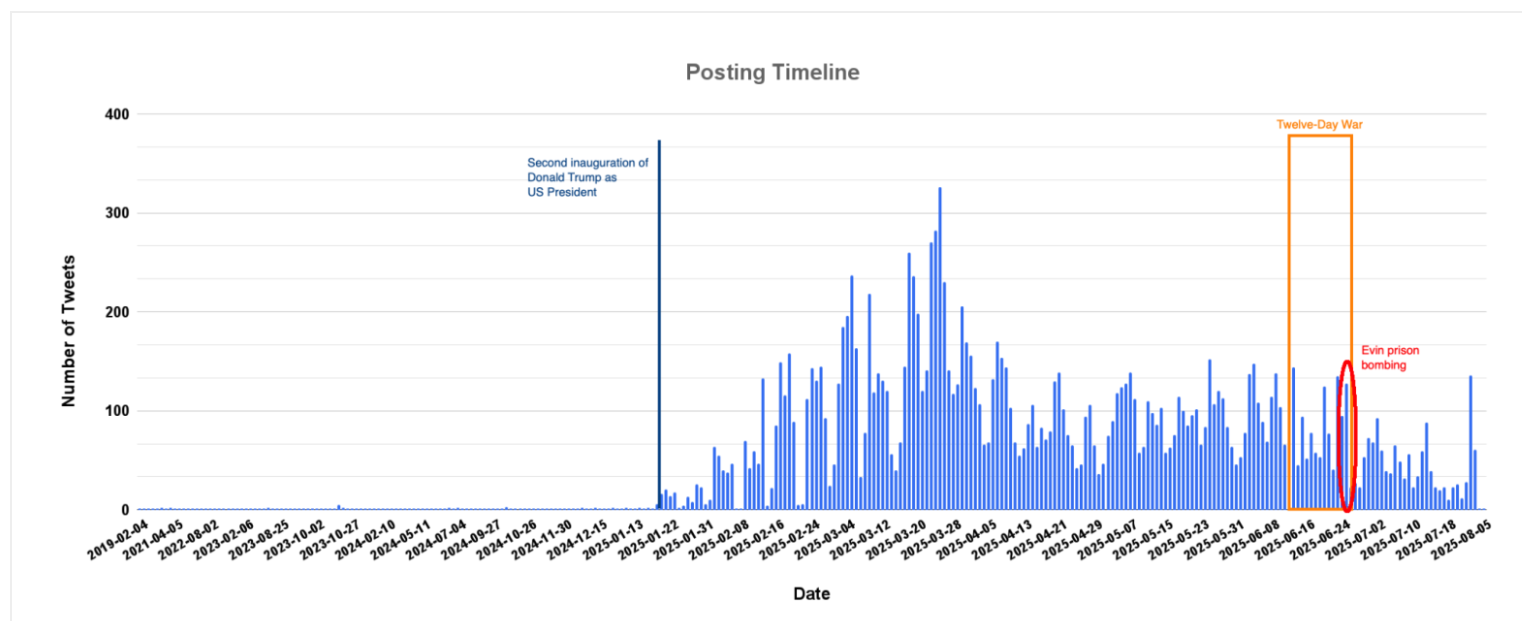

بر اساس این گزارش، هرچند شواهد حاکی از آن است که شبکه مجازی مورد نظر در سال ۲۰۲۳ ایجاد شده، اما تمامی فعالیتهای آن از ژانویه ۲۰۲۵ یعنی بهمنماه ۱۴۰۳ آغاز گردیده و تا زمان انتشار گزارش همچنان ادامه دارد. همزمان با حمله رژیم صهیونیستی به ایران در ۲۳ خرداد، فعالیت این پروفایلها به شکلی کاملاً هماهنگ شدت گرفت.

ارزیابی نویسندگان گزارش این است که انتشار برخی از پستها در صفحات عمومی و پربازدید توییتر که توانستهاند دهها هزار بازدید جذب کنند، نشاندهنده صرف هزینههای قابل توجه برای تقویت و ارتقای این عملیات است. در نهایت، نتیجهگیری گزارش آن است که این عملیات به طور مستقیم توسط نهادی ناشناس وابسته به دولت اسرائیل یا واسطهها هدایت شده است.

در رقابت ژئوپولیتیک و ایدئولوژیک میان جمهوری اسلامی ایران و دشمنان بینالمللی و منطقهای آن، کنترل و دستکاری راهبردی محیط اطلاعاتی که اصطلاحا با عنوان information environment شناخته میشود، همواره نقشی کلیدی ایفا کرده است.

سیتیزن لب مدعی است اگرچه اسنادی که ثابت کند نهادهای رسمی اسرائیل مانند دولت یا ارتش مستقیماً این عملیات نفوذ را اجرا میکنند، محدود است، اما شواهد قابل توجهی از طریق تحقیقات این موسسه و گزارشهای پلتفرمهای رسانهای درباره وجود شرکتها و تیمهای اسرائیلی فعال در این حوزه افشا شده است. دو نمونه بسیار شاخص در این زمینه عبارتند از:

۱. تیم خورخه: این یک گروه متخصص در عملیات نفوذ سایبری و جنگ اطلاعاتی است که ادعا میکند توانایی دستکاری در انتخابات کشورهای مختلف را دارد. آنها از فناوریهای پیشرفتهای مانند باتنتها (شبکههای رایانهای آلوده)، حسابهای جعلی در شبکههای اجتماعی و ایجاد پلتفرمهای خبری تقلبی برای تأثیرگذاری بر افکار عمومی استفاده میکنند.

۲. گروه آرکیمدس: این شرکت نیز در اجرای کمپینهای اطلاعاتی و نفوذ در فضای مجازی تخصص دارد. این گروه افتخار میکند که توانسته است میلیونها کاربر در سراسر جهان را با محتوای طراحیشده خود تحت تاثیر قرار دهد.

اتصال زنجیرهای پراکنده در جنگ ۱۲ روزه

هدف استراتژیک و نهایی طراحان عملیات نفوذ «PRISONBREAK»، ایفای یک نقش کلیدی و از پیش تعریفشده در ۱۳ ژوئن ۲۰۲۵ یعنی نقطه آغاز جنگ ۱۲ روزه بود. با شعلهور شدن آتش این درگیری نظامی، این کمپین اطلاعاتی به طور کامل فاز عملیاتی خود را فعال کرد. تمامی حسابهای جعلی و نیروهای سایبری که پیش از این به صورت پراکنده و نهان فعالیت میکردند، در این مقطع «محور واحد» گرد هم آمدند.

این شبکه هماهنگ، با پشتیبانی همهجانبه از حمله جنایتکارانه رژیم صهیونیستی به زبان فارسی، با تولید و تقویت گفتمانهای ضدایرانی، شایعات و روایتسازیهای جهتدار، کوشیدند تا افکار عمومی را تحت تاثیر قرار داده و فضا را ابتدا برای آشوب در کشور و اجرای عملیات فتح تهران، فراهم کنند.

کارشناسان امنیتی در روزهای اخیر پرده از این پروژه برداشتند و مشخص شد طبق اسناد، موساد انتظار داشت به محض آغاز عملیات، منافقین پروژهای با عنوان «فتح تهران» را آغاز کنند که حتی رضا پهلوی در شبکه اینترنشنال چهار فراخوان در این خصوص داده بود. اما به لطف رصد دقیق اطلاعاتی و اتحاد ملی مردم ایران، این پروژه ناکام ماند و حتی با وجود تبلیغات گسترده منافقین در شبکههای اجتماعی، هیچکس به صفوف آنها نپیوست.

وی ادامه داد: افسر موساد به طور صریح به منافقین گفته «شما حتی عرضه زدن یک ترقه هم ندارید! در حالیکه قول داده بودید هزار میدان را در ایران فتح میکنید»، این ادبیات با یک مزدور است. وی همچنین بیان میکند که با وجود وعدههای داده شده، منافقین نتوانستند هیچ اقدام عملی مؤثری انجام دهند؛ و موجب شدند که اسرائیل در جریان جنگ شکست بخورد.

اما جالب اینجاست که یک روز پیش از برقراری آتشبس در سوم تیر، رژیم صهیونیستی چندین حمله هوایی به زندان اوین در تهران صورت داد. ساعاتی بعد، ارتش اسرائیل در یک نشست خبری این حمله را تأیید کرد و گیدئون ساعر وزیر امورخارجه اسرائیل نیز خبر حمله را با شعار «زنده باد آزادی» پیوند زد.

گرچه این تلاش هدفمند صهیونیستها نیز نتیجهای برای اغتشاش و آشوب در کشور، نداشت؛ اما تحقیقا سیتیزن لب نشان میدهد مجریان عملیات نفوذ، فعالیتهای خود را به شکلی نزدیک و هماهنگ با این حمله هوایی به زندان اوین تنظیم کردند تا روایتی در راستای براندازی در ایران را پیش ببرند.

استفاده از «کینِتیک» در عملیات رسانهای بمباران اوین

به گفته نگارندگان گزارش، عملیات نفوذ توصیفشده در بخش مربوط به بمباران اوین، ابتدا از طریق تعامل تعدادی از حسابهای توئیتر با یک فیلم ساختگی شناسایی شد؛ در این لحظه یک ویدئویی ساختگی توسط هوش مصنوعی از بمباران زندان اوین تولید و منتشر شد؛ اما متاسفانه این ویدئوی دیپفیک به عنوان ویدیو اصلی شناخته شد و توسط چندین رسانه بینالمللی نیز بازنشر شد.

بر اساس گزارشهای عمومی، زندان اوین بین ساعت ۱۱ تا ۱۲ صبح به وقت تهران چندین بار مورد هدف قرار گرفت؛ دیدبان حقوق بشر اعلام کرد: «بر اساس تصاویر ماهوارهای، دادههای غیرعادی حرارتی، گزارش منابع مطلع و نخستین گزارشها و ویدئوهای آنلاین، حملات اسرائیل به زندان اوین در تاریخ ۲۳ ژوئن بین ساعت ۱۱:۱۷ تا ۱۲:۱۸ صبح رخ داده است».

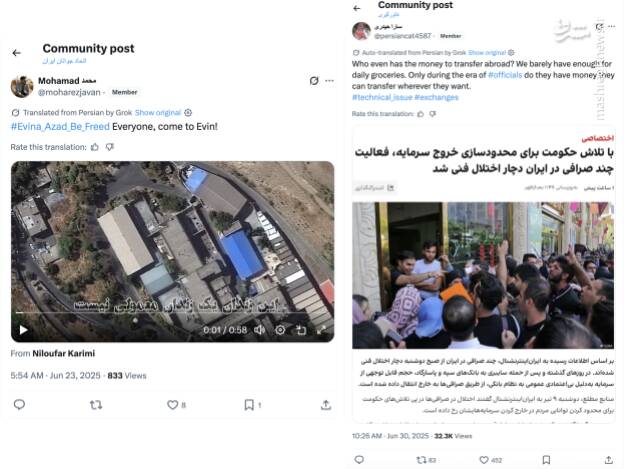

اولین اشاره به انفجار در زندان اوین که توسط شبکه PRISONBREAK منتشر شد، ساعت ۱۱:۵۲ به وقت تهران بود. یک حساب توئیتری این پست را منتشر کرد و از هشتگهای فارسی «فریاد ساعت ۸» و «فراموش نمیکنیم» استفاده کرد.

ساعت ۱۲:۰۵ به وقت تهران، هنگامی که حملات هوایی همچنان در جریان بود، یک حساب دیگر که قدیمیترین حساب شبکه عملیات نفوذ بود، پستی شامل ویدئویی از لحظهی ادعایی حمله به ورودی زندان منتشر کرد.

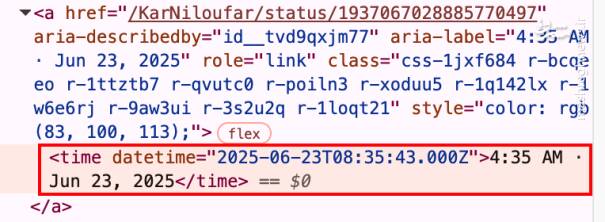

تصویر متادیتای پست @KarNiloufar شامل ویدئوی ادعایی بمباران زندان اوین. در ساعت ۱۲:۰۵:۴۳ به وقت تهران منتشر شده است.

اما نکته حائز اهمیت این است که ویدئو مذکور مدتی بعد توسط بیبیسی فارسی به عنوان ساختگی شناسایی شد، همچنین زمان دقیق انتشار ویدئو، در حالی که بمباران زندان اوین هنوز در جریان بود، نشان میدهد که یک شبکه سایبری که از چندماه قبل تاسیس شده، آماده این خرابکاری بوده تا با فراخوانهای فارسی، شهروندان ایران را به شورش دعوت کند.

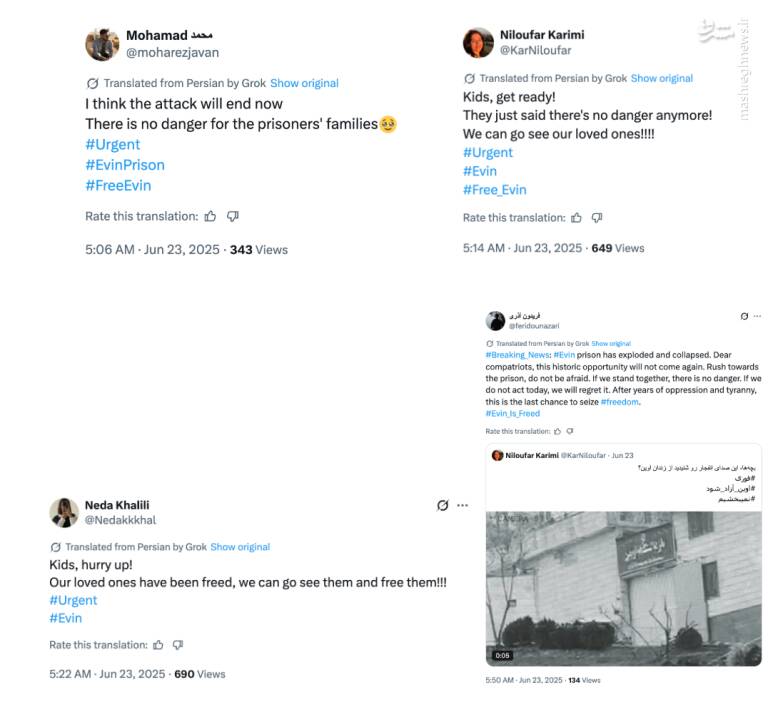

در دقایق پس از انتشار اولیه ویدئو، حسابهای دیگر شبکه PRISONBREAK یا همان عملیات نفوذ، هم وارد کارزار شده و مدعی شدند صدای انفجارهای زندان اوین را شنیدهاند.

این اکانتها در توئیتهای خود، در ساعت ۱۲:۰۹ و ۱۲:۳۳ به وقت تهران ادعا کردند که صدای انفجارهای زندان اوین در تهران را شنیدهاند؛ یعنی اندکی پس از انتشار ویدئوی تولیدشده توسط هوش مصنوعی.

در این مرحله، از ساعت ۱۲:۳۶ بعد از ظهر به وقت تهران، با توجه به این که بمبارانها گزارش شده بود که در ساعت ۱۲:۱۸ به پایان رسیدهاند، شبکه شروع به فراخواندن علنی مردم تهران برای رسیدن به زندان اوین و آزادسازی زندانیان کرد. حسابهای X همچنین پیامهای اطمینانبخشی مانند «حمله اکنون به پایان رسیده» و «منطقه امن است» را منتشر کردند.

این روشها در حال حاضر نیز بکار گرفته میشوند؛ برای آشنایی بیشتر بخوانید:

دست به دست شدن یک پیام مشکوک در گروههای تلگرامی

این مجموعه از پستها که از سوی حسابهای شبکه PRISONBREAK منتشر شد و مردم را به رسیدن به زندان فرا میخواند، تقریباً هیچ تعامل ارگانیک و بازدید قابل توجهی نداشت، به جز یک استثنا؛ همان اکانت «مادر» که اولین بار ویدیو هوش مصنوعی را منتشر کرده بود، یک پست فراخوان برای ایرانیان که به زندان اوین هجوم برده و زندانیان را آزاد کنند، و همراه با ویدئویی که بار دیگر توسط هوش مصنوعی تولید شده بود منتشر کرد.

این ویدئوی دوم در عرض یک ساعت پس از پایان بمبارانها منتشر شد و نشان میدهد که اپراتورهای شبکه PRISONBREAK از پیش از عملیات نظامی اسرائیل اطلاع داشتند و برای هماهنگی و سازماندهی با آن آماده بودند.

این تنها شواهد عملیات نفوذ نبود، صبح زود ۱۳ ژوئن ۲۰۲۵، اسرائیل اولین حملات هوایی خود به ایران را آغاز کرد. همزمان، شبکه PRISONBREAK تصاویری و ویدئوهایی از ناآرامیهای مدنی و بیثباتی در ایران به اشتراک گذاشت. این تصاویر شامل، ویدئوهایی از انفجار خودروهای نظامی ایرانی که به گفته نگارندگان گزارش احتمال دارد این موارد نیز ساختگی و تولید هوش مصنوعی بوده باشد.

تحلیل فکری فعالیت اکانتها

این بخش از گزارش شامل تحلیلی بر فعالیتهای شبکهای مذکور است که به وضوح با هدف تشویق به شورش و تغییر رژیم در ایران به فعالیت پرداخته است. فعالیتهای این شبکه عمدتاً از طریق تولید و انتشار محتوای جعلی و استفاده از فناوریهای AI برای ایجاد محتواهای فریبنده صورت گرفته است.

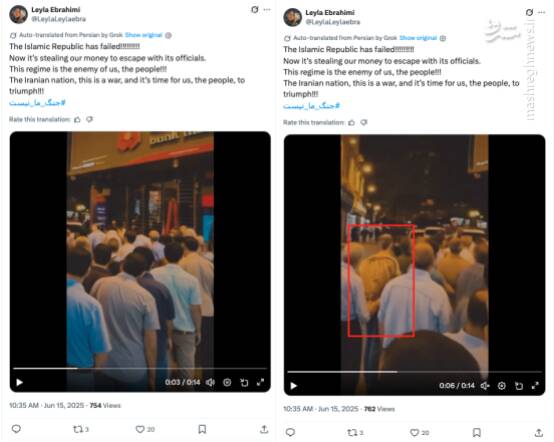

این شبکه در تاریخ ۱۵ ژوئن، شروع به انتشار پستهایی کرد که مردم را به برداشت پول از دستگاههای ATM دعوت میکردند و دولت را به «دزدیدن پول مردم» متهم میکردند. برخی از این ویدیوها که انتظار میرفت نشاندهنده آشوب در خیابان باشد، شامل اشکالات بصری از قبیل تغییر شکل و محوشدگی بدنها بودند که نشاندهنده استفاده از AI برای تولید این محتواها بود.

بین ۲۰ تا ۲۲ ژوئن ۲۰۲۵، شبکه PRISONBREAK شدت بیشتری به تبلیغات ضد ایران داد و از هشتگ « ۸ o’clock cry » برای تشویق مردم به اعتراض علیه رهبر معظم انقلاب استفاده کرد. این پستها بیشتر ویدیوهایی با مشارکتهای حداقلی و نمایشهای مصنوعی از مردم در حال شعار دادن بودند. در ادامه، پس از برقراری آتشبس در ۲۴ ژوئن، این شبکه با انتشار پستهایی مبنی بر اینکه مردم ایران حقوق خود را از این نظام و جنگ دریافت نکردهاند، تلاش کرد تا نارضایتیهای مردم را علیه جمهوری اسلامی تحریک کند.

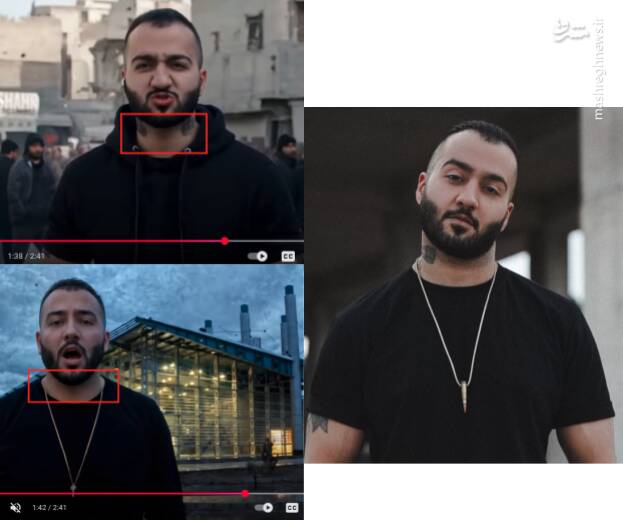

علاوه بر این موارد، شبکه PRISONBREAK به تولید و انتشار محتوای مربوط به بحران آب و انرژی در ایران پرداخت، در این میان، استفاده از ویدیوهای هوش مصنوعی در زمینههای مختلف، از جمله تغییرات در تصاویر معروف از هنرمندان ایرانی، مانند مهدی یراحی، توماج صالحی و شروین حاجیپور، به وضوح دیده میشود. در این ویدیوها، AI تغییراتی در صدای خوانندگان و شعرهای آنها اعمال کرده تا پیامهایی آنها اغلب علیه نظام حاکم بر ایران به تصویر کشیده شود.

در نهایت، این شبکه علاوه بر استفاده از AI، به جعل هویت رسانههای معتبر مانند بیبیسی فارسی و افکار نیوز پرداخت؛ به عنوان مثال، پستهایی از طرف بیبیسی منتشر کردند که بعدها مشخص شد جعلی بودهاند. این اقدامات، با هدف ایجاد اثرگذاری بیشتر بر افکار عمومی و تحریک مردم به شورش و قیام علیه حکومت ایران صورت گرفته بود.

این افراد نهتنها از محتوای قدیمی استفاده کرده، بلکه احتمالاً ویدیوها را بهگونهای ویرایش کرده تا با روایت خود تطابق داشته باشد. مثلا برخی ویدیوها، چندین بار تکرار میشود در حالی که صدا تکرار نمیشود. یا برخی از تصاویر جداجدا به نظر میرسد که از صفحه نمایش دیگری فیلمبرداری شده است.

تقویت مصنوعی

بسیاری از عملیاتهای تأثیرگذاری که اخیراً کشف شدهاند، نرخ تعامل نسبتاً پایینی دارند. اپراتورهای PRISONBREAK از چندین تاکتیک برای کمک به افزایش نرخ تعامل و تماشای پستها استفاده کردهاند.

در فضای توئیتر انجمنهایی وجود دارد که مکانی اختصاصی برای ارتباط، به اشتراکگذاری و نزدیکتر شدن به بحثهای مهم است؛ آنها اساساً گروههای فعالی هستند که میتوانند بهطور مستقل توسط کاربران توئیتر ایجاد و اداره شوند.

در این عملیات، انجمنها به شبکه این امکان را میدهند که پیام نارضایتی خود را به افرادی که از قبل به موضوعات مشابه علاقه دارند، منتقل کنند. نگارندگان گزارش مدعی شدند: "ما مشاهده کردیم که PRISONBREAK پستهایی را در انجمنهایی که بهطور خاص به گروههای ضد حکومت ایران هدفگذاری شده بودند، به اشتراک گذاشته است. این انجمنها شامل: انجمن مشروطهخواهان توییتر (۲۹۰۰ عضو)، اتحاد جوانان ایران (۶۷۰۰ عضو)؛ ژینا مهسا | انقلاب ایران (۵۴۰۰ عضو) هستند. شبکه همچنین بهطور مکرر پستهایی را در انجمنهای "فالو بک" زبان فارسی با ۱۷,۶۰۰ عضو به اشتراک گذاشته است. این نوع انجمنها معمولاً روش سریع اما مصنوعی برای یک کاربر توئیتر فراهم میکنند تا به یک پایگاه دنبالکننده دست یابد.

با استفاده از انجمنهای توئیتر برای پخش محتوای خود، PRISONBREAK به طور مصنوعی تماشای پستها را افزایش داده و شانسهای خود برای تأثیرگذاری بر مخاطبان هدف خود از طریق بازنشر اعضای انجمن افزایش داده است.

دو پست به اشتراک گذاشته شده در انجمنهای توئیتر، پست چپ، ویدیویی از زندان اوین است که با انجمن اتحاد جوانان ایران (۶۷۰۰ عضو) به اشتراک گذاشته شده است. پست راست، با انجمن "فالو بک" (۱۷,۶۰۰ عضو) به اشتراک گذاشته شده است

بازنشر متقابل

شبکه PRISONBREAK برای گسترش تأثیرگذاری خود، از روشی سیستماتیک و هماهنگ برای انتشار محتوای خود استفاده کرده است. این شبکه نه تنها پستهای اصلی را تولید میکند، بلکه به طور فعال و مکرر آنها را توسط حسابهای مختلف خود بازنشر میدهد تا دامنه مخاطبان را به حداکثر برساند.

نمونههای بارز این استراتژی عبارتند از:

یک ویدئوی مشکوک به تولید توسط هوش مصنوعی که صدای آن نیز مجدداً پردازش شده بود، توسط حداقل هفت حساب مختلف در این شبکه بازنشر شد. پستهای حاوی عکسهای جعلی هوش مصنوعی از یک شخصیت برجسته (مانند تصویرسازی حضور در آمبولانس) نیز توسط حداقل ۹ حساب دیگر در شبکه، از طریق روشهای بازنشر، نقل قول و پاسخ، توزیع شد.

این تاکتیک که در تقریباً تمامی حسابهای شبکه قابل مشاهده است و هدف اصلی، اشباع فضای مجازی با این محتوای جهتدار و افزایش مصنوعی دامنه نفوذ آن در بین کاربران واقعی است

حسابهای غیرواقعی و شخصیتها

بر اساس بررسیهای مشترک مؤسسه «سیتیزن لب» و روزنامه «هاآرتص»، شبکه PRISONBREAK حسابهای خود را به صورت حرفهای و غیرواقعی تاسیس کرده است. استفاده گسترده از دامنههای ایمیل ناشناس و اختصاری ازجمله دامنه یکسان @b********.*** برای نزدیک به نیمی از حسابها، مهمترین نشانه این ادعا است که مدیریت متمرکز این حسابها را آشکار میسازد. الگوی فعالیت حسابها نیز گویای برنامهریزی دقیق است؛ باوجود ایجاد اغلب حسابها در سال ۲۰۲۳، فعالیت اصلی آنها همزمان از ژانویه ۲۰۲۵ آغاز شده که همزمانی مشکوکی با جنگ ۱۲روزه دارد.

بر اساس تحلیلهای انجامشده، شبکه مذکور از الگوهای رفتاری کاملاً حرفهای و سازمانیافتهای پیروی میکند که آن را از رفتار یک جامعه طبیعی متمایز میسازد. این الگوی منظم، مشابه رفتار یک تیم برنامهریزیشده با شیفت کاری ثابت است و نه فعالیت خودجوش کاربران واقعی. تحلیل الگوهای زمانی، انطباق کامل فعالیت شبکه با ساعت کاری تیمهای حرفهای را نشان میدهد؛ بهطوریکه انتشار پستها از ساعت ۶ بامداد آغاز شده، در ساعت ۷ صبح به اوج میرسد و پس از ساعت ۳ بعدازظهر بهطور محسوسی کاهش مییابد.

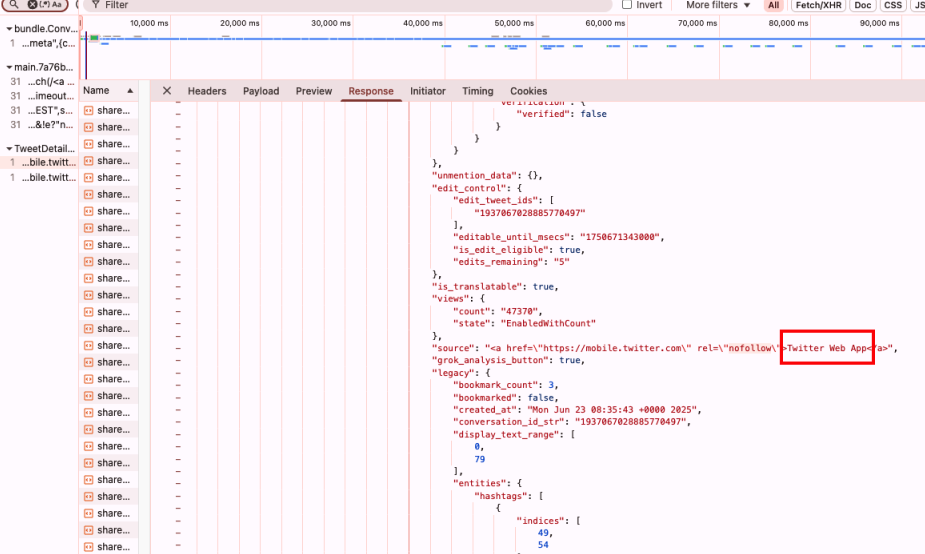

از سوی دیگر، بررسیهای فنی نشان میدهد که حداقل ۷۵ درصد از پستهای این شبکه بهطور پیوسته از طریق نسخه وب اپلیکیشن توئیتر منتشر شدهاند. این استفاده تقریباً انحصاری از پلتفرم دسکتاپ برخلاف گرایش عمومی کاربران به استفاده از اپلیکیشنهای موبایل نشاندهنده مدیریت متمرکز و هماهنگ این حسابها از طریق دفترهای کاری ثابت است.

تصاویر جعلی پروفایلها

بررسی تصاویر پروفایل و فعالیتهای مرتبط با این شبکه، نشانههای متقنی از جعلی و هماهنگبودن این حسابها ارائه میدهد. در بخش تصاویر پروفایل، بیش از نیمی از حسابهای شبکه (۳۰ مورد از ۵۳ حساب) از تصاویری استفاده کردهاند که صورت افراد بهطور جزئی یا کامل پوشیده است. جستجوی معکوس تصویر تأیید میکند که این عکسها یا از سایتهای فروش عکسهای استوک تهیه شدهاند یا بهطور گسترده در پلتفرمی مانند پینترست بهاشتراک گذاشته شده بودند. این الگو استفاده از هویتهای ناشناس یا تصاویر دزدیدهشده یک تاکتیک شناختهشده توسط بازیگران اطلاعاتی برای محافظت از هویت واقعی خود و ایجاد حسابهای ساختگی است.

همچنین، یک حساب کاملا جعلی به نام TelAviv_Tehran@ نیز شناسایی شد که اگرچه بهظاهر خارج از شبکه اصلی عمل میکند، اما چندین نشانه از هماهنگی با آن را نشان میدهد. این حساب از یک هوش مصنوعی برای ساخت یک خبرنگار زن جعلی استفاده میکند تا ویدیوهایی را منتشر کند که رهبران ایران را مسخره کرده و مردم را به قیام دعوت میکنند. ارتباط این حساب با شبکه اصلی از طریق چندین شاهد تقویت میشود: اول، همان حسابهای خریداریشدهای که پستهای شبکه اصلی را تقویت میکنند، محتوای @TelAviv_Tehran را نیز تبلیغ میکنند؛ دوم، این حساب بهطور همزمان با شبکه اصلی، ویدیوهای تولیدشده توسط هوش مصنوعی درباره رویدادهای نظامی و آشوبهای اجتماعی در ایران منتشر کرده است.

بر اساس شواهد این گزارش، دخالت دولت اسرائیل با همکاری گروهی از عناصر سلطنتطلب محرض است. این ارزیابی با شواهدی مانند هماهنگی زمانی محتوا با عملیات نظامی اسرائیل، تبلیغ صریح حسابهای طرفدار اسرائیل، ترویج سلطنتطلبی و بازگشت خانواده پهلوی و بازنشر محتوای شبکه توسط مقامات اسرائیلی از نشانههای واضح این عملیات نفوذ است.

معرفی ۵۳ اکانت توییتری که توسط موساد اداره میشود

در پایان موسسه تحقیقاتی دانشگاه تورنتو کانادا، لیست حسابهای کاربری که با هدایت موساد برای تحریک مردم به آشوب توئیت منتشر میکردند را به پلتفرم ایکس معرفی کرد.

۱. احمد صفایی با آیدی ahmadsafaei۷۸۹

۲. علی عاصی با آیدی aliasia۴۵

۳. امیرحسین توکلی با آیدی amirhosstav

۴. فرشته با آیدی Amirifer

۵. آرمان سلیمانی با آیدی armantharman

۶. آریشا فراحان با آیدی Arshfrahn

۷. لیلا آزاد با آیدی azad_leylaas

۸. منوچهر مهماندوست با آیدی DoustMehmans

۹. مینا رضایی با آیدی Eldenminareza

۱۰. فاطمه با آیدی Fatemehmavi۶

۱۱. فرشته تبریزی با آیدی fereshteh۵۵۸۸

۱۲. فریدون آذری با آیدی feridounazari

۱۳. فاطمه آذر با آیدی Fatemehaazar

۱۴. فیروز سلطانی با آیدی firoz_soltani

۱۵. هادی رضوانی با آیدی hadirrezvani۷

۱۶. حمید شاهرودی با آیدی hamidshahr۶

۱۷. حسین کرمی با آیدی hokaseri

۱۸. رامین حیدری با آیدی iamramhei

۱۹. جمشید با آیدی jamsheidrezvani

۲۰. کامران رضایی با آیدی kamrezi

۲۱. نیلوفر کریمی با آیدی KarNiloufar

۲۲. کاوه همدانی با آیدی kavehhhame

۲۳. لاله فراهانی با آیدی lalehfarah

۲۴. لیلا فرهاد با آیدی leila_farhadi

۲۵. لیلا زارع leyla_zare

۲۶. لیلا ابراهیمی با آیدی LeylaLeylaebra

۲۷. مهدی جباری با آیدی mahjabbari

۲۸. مسعود فرهادی با آیدی masoudffarhadi

۲۹. مهدی محمدی با آیدی mehdim۱۵۶

۳۰. منگولی با آیدی mirhoss۶

۳۱. محمد با آیدی moharezjavan

۳۲. نادیا با آیدی nadiazazzz

۳۳. ندا خلیلی با آیدی Nedakkkhal

۳۴. نیما شهباز با آیدی Nimassshahbaz

۳۵. نسل پیروز با آیدی NPiruzi

۳۶. لادن با آیدی odelia۶۹۹۸۶

۳۷. امید حسینی با آیدی omid_hosseini۲

۳۸. پروانه بهروزی با آیدی Parvaneh۸۱۱۷۹

۳۹. سارا حیدری با آیدی persiancat۴۵۸۷

۴۰. رعنا تبریزی با آیدی ranataabrizi

۴۱. پرشین لونت لنز با آیدی Re۸Ali

۴۲. آرزو با آیدی royareads

۴۳. سارا فاضلی با آیدی sarafefee

۴۴. سپیده فرخزاد با آیدی

۴۵. شاهین رمضانی با آیدی ShahinRmez

۴۶. شادی با آیدی ShandiKeik۲۳۹۴

۴۷. شایان پور احمدی با آیدی shayanpoahm

۴۸. شهریار اصفهانی با آیدی sshahriyaresfah

۴۹. نرگس وفا با آیدی vafa۴۵۸۷

۵۰. یاسمن زمانی با آیدی YasamanZamni

۵۱. زهرا امین پور با آیدی zahara_aminpour

۵۲. زهرا شهریور با آیدی Zahrashahb۵۵

۵۳. هادی ضرابی با آیدی zarabithegr۸

پژوهشگران این گزارش عملیات را چه طور شناسایی کردند؟

نویسندگان گزارش مدعی هستند که پژوهش با روششناسی دقیق و چندلایهای به بررسی شبکه عملیات نفوذ «PRISONBREAK» پرداخته است. شناسایی اولیه این بر اساس گزارش، پژوهشگران با به کارگیری یک روششناسی دقیق و چندمرحلهای، شبکه عملیات نفوذ «PRISONBREAK» را شناسایی و تحلیل کردند. فرآیند شناسایی با کار دارن لینویل و تیمش در دانشگاه کلمسون آغاز شد که ۳۷ حساب مشکوک در پلتفرم ایکس را با شاخصههای رفتاری و فنی مشترک ردیابی کردند. این شاخصهها شامل انتشار پست در ساعات مشابه، استفاده از یک کلاینت یکسان، یعنی استفاده از وب توئیتر، بهرهگیری از عکسهای پروفایل غیرواقعی یا دزدیدهشده، تولید محتوای یکسان با هشتگهای تکراری، و زمانبندی مشترک ایجاد حسابها در سال ۲۰۲۳ که تا ژانویه ۲۰۲۵ غیرفعال بودند، شده است.

حقایق پشتپردهای که در سالهای اخیر توسط رسانهها افشا میشود، نشان از برنامهریزی گسترده صهیونی - آمریکایی برای براندازی، تضعیف و فلج اجتماعی ایران دارد که تنها گوشهای از آن در گزارش پیشرو عیان شد. طی این سالهای که سران اپوزیسیون و عناصر همراهشان ابتدا در پوشش خبرنگار ساده و یا یه شهروند به فعایت در شرکتهای آمریکایی نظیر صدای آمریکا و اینترنشنال پرداختند، همگی از قبل با فاکتورهای میلیون دلاری ارتزاق شده بودند که مدتها پیش درباره آنها نیز روشنگری شد.

سلطنتطلبان با سرکردگی رضا پهلوی همواره سعی داشتند تا با سواستفاده از روحیه باستانگرایی و میهنپرستی، خود را ناجی ایران و وطندوست به تصویر بکشند؛ اما در پشت پرده، وابستگی آنها به صهیونیستها و دولت آمریکا تاحدی عمیق است که حتی قادر به برگزاری جلسات خصوصی با نظارت و هدایت شخصی خود نیستند.

کما اینکه فضای طراحی شده برای این عناصر از سالهای گذشته با تطمیع پلتفرمهای شبکههای اجتماعی، رسانههای بینالمللی و موسسات و سلبریتیهای محبوب خارجی فراهم شده بود تا در جامعه ایرانی شناخته شده و اعتبار کاذب کسب کنند. هم گروههای اپوزیسیون و هم سران غربی واقفاند که اگر حمایتهای مالی و معنوی آنها از اپوزیسیون ایرانی متوقف شود، حتی در بین ایرانیان خارج از کشور نیز پایگاه اجتماعی ندارند؛ مسئلهای که امروز بیش از پیش عین شده است.